Feed e altro

Metachiacchiere recenti

- Warham su Nonsoloquerele

- Reminder: TRANSACTION 1.82 BTC. Receive >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=97e1303206586454c0d80d55446170cb& su Ci risiamo con le chiavette

- Notification- You got a transfer №DH75. GET >> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=33c30fc8cf6e67ce4c13f5ab0d4cacef& su Key4Biz > Libertà di espressione sui social, si tratta solo di un claim commerciale?

- You have received 1 message # 223. Read >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=86705d3641ae7e22abf2889865c43ea6& su Fatto 4, fai anche 5

- You have received 1 message(-s) № 866. Open >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=ad31565831679db40995f38c94996d1c& su Venerdì 23 novembre 2018: tutti al Teatro Manzoni

- Warham su Redditi e Corte di Giustizia

- Warham su Fatto 4, fai anche 5

-

Post più recenti

Categorie

Archivi

Blogroll (e altro)

- .mau.

- Alberto Mucignat

- Alfred Azzetto

- Altrimondi (Giorgio Dell’Arti)

- Antonio Sofi

- Antonio Tombolini

- Bretellalog – Alessandro Ferretti

- Carlo Felice Dalla Pasqua

- Dario Denni

- Dario Salvelli

- DelfinsBlog (Guido Arata)

- Dica, avvocato

- Diritto Amministrativo Veneto

- Doktor Faust

- Elvira Berlingieri

- Ernesto Belisario

- Fulvio Sarzana di S. Ippolito

- Guido Scorza

- Ictlex – Andrea Monti

- Il buon diritto

- Interlex

- Last Knight

- Le Rette Parallele

- Luca Spinelli

- Marco Camisani Calzolari

- Marco Pierani

- Marco Scialdone

- Massimo Mantellini

- Mayhem (Alessio Pennasilico)

- Michele Iaselli

- Paolo Attivissimo

- Paolo De Andreis

- Penale.it

- Penale.it ebook

- Penalpolis

- Placida Signora

- Poca Cola (Riccardo Pizzi)

- Punto Informatico

- Quasi.dot

- Quid Novi

- Rebus

- Reporters

- Roberto Cassinelli

- Roberto Dadda

- Roberto Olivieri

- Spinoza

- Stefano Quintarelli

- Studio Illegale

- Suzukimaruti (Enrico Sola)

- The Register

- Vittorio Pasteris

Author Archives: Daniele Minotti

Diritti non disponibili

Oggi mi sono imbattuto in un disegno di legge che, malgrado sia convinto farà molta presa sui soliti benpensanti, a mio parere è parecchio… bizzarro… eh… non dico altro.

Si tratta del ddl S.2442 inequivocabilmente intitolato “Disposizioni in materia di divieto, a carico degli autori di delitti efferati, di trarre beneficio economico da opere ispirate ai propri crimini e di utilizzo del proprio nome o delle proprie immagini a fini pubblicitari”.

Insomma, per quello che sembra più deflagrante, il Senatore Gilberto Pichetto Fratin vorrebbe vietare (con relativa sanzione penale non banale) “di utilizzare economicamente, o comunque di trarre profitto o beneficio economico, da opere dell’ingegno appartenenti alla letteratura, alla musica, alle arti figurative, al teatro o alla cinematografia che siano riconducibili, anche solo in modo allusivo, alla commissione del reato per il quale il soggetto medesimo è imputato o condannato, qualora il suddetto reato abbia suscitato particolare allarme sociale, o sia stato caratterizzato da elementi di efferatezza, o abbia procurato profonda commozione nell’opinione pubblica“.

Tra tutti questi concetti indeterminati, a chi è rivolto il divieto? Uno, al limite, pensa al condannato in via definitiva. Macché… il nostro Senatore si riferisce anche al solo imputato. In più “ai parenti, ai congiunti e agli affini del condannato o dell’imputato fino al sesto grado“. Evviva!

Per non parlare, poi, della collisione frontale con l’art. 21 Cost. (perche’ non si contemplano soltanto benefici economici, ma anche il ben piu’ ampio profitto).

Da leggere, anche dove fa riferimento alla “discrezione dell’autorità giudiziaria” (LOL!), e… non diffondere…

Detenute madri e figli minori: è legge

Definitivamente approvato il ddl S.2568 in tema di “Modifiche al codice di procedura penale e alla legge 26 luglio 1975, n. 354, e altre disposizioni a tutela del rapporto tra detenute madri e figli minori”.

In poche parole, custodia cautelare attenuata per la donna incinta o madre di prole di età non superiore a sei anni (ma anche del padre, qualora la madre sia deceduta o assolutamente impossibilitata a dare assistenza alla prole), ma dal 1° gennaio 2014; permessi più facili in caso di imminente pericolo di vita o di gravi condizioni di salute del figlio minore; detenzione domiciliare in case famiglia protette.

Sembra una legge dal volto umano, confidiamo in un’applicazione conforme.

Acari

Nel post precedente, mi sono dimenticato di scrivere una cosa importante. Meglio farne uno nuovo che perdersi in un update.

Ecco un passaggio dell’ordinanza di Cassazione citata proprio in quel post:

Già questa sentenza dava conto puntualmente di come la norma sanzioni non solo la condotta del cosiddetto “hacker” o “pirata informatico”, cioè di quell’agente che non essendo abilitato ad accedere at sistema protetto, riesca tuttavia ad entrarvi scavalcando la protezione costituita da una chiave di accesso, o “password”

Ecco, in Cassazione pensano che un hacker sia un criminale ed è un atteggiamento che ho ritrovato in tanti altri processi.

Se queste sono le premesse, non ci stupiamo delle conseguenze (le condanne).

Se l’accesso abusivo non è uguale per tutti

Approfitto del post di Fulvio Sarzana di Sant’Ippolito in tema di accesso abusivo a sistema informatico o telematico.

In questi giorni si è avuta notizia di una sentenza del GUP di Brescia (per la verità, pubblicata su Penale.it sin dal 31 marzo) che ha fatto subito discutere.In sostanza, l’imputato (nel caso concreto, un Ufficiale di Polizia Giudiziaria), pur legittimato all’accesso al sistema (il sistema informatico di gestione dei Registri Generali – RE.GE.), aveva effettuato alcune ricerche su terzi per finalità diverse da quelle per cui è autorizzato. Malgrado ciò è stato assolto (mi scuso, nella prima versione c’era un NON di troppo, chiaro refuso, sembrava fosse stato condannato)..

Ma come è potuto succedere?

In estrema sintesi, l’accesso abusivo di cui discutiamo è previsto e punito dall’art. 615-ter c.p., il quale contempla due distinte ipotesi:

- una “commissiva”, di colui che “abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza”;

- l’altra “omissiva”, di colui che “vi si mantiene contro la volontà espressa o tacita di chi ha il diritto di escluderlo”.

Il caso preso in esame dal Giudice bresciano è stato contestato in relazione a questa seconda ipotesi, ma si è concluso che se le finalità diverse (il consultare il registro per scopi diversi dal lavoro in Procura) non erano anche illecite, l’imputato doveva essere assolto.

Conclusione un po’ discutibile, sia perché bisognerebbe ricordare che esiste pur sempre il reato di trattamento illecito di dati personali, sia anche – ma non è un argomento strettamente giuridico – perché da un pubblico ufficiale, non un privato cittadino, è lecito pretendere un più elevato livello di conformità, a maggior ragione in relazione a dati giudiziari.

Ma non tutti sono d’accordo. Sono, infatti, sufficienti le diverse finalità oppure occorre che esse siano anche illecite? Il contrasto, in realtà, si è manifestato anche in Cassazione. Per questo motivo, la V Sezione Penale, dopo un interessante excursus sullo stato della giurisprudenza (con tanto di nomi “illustri”) ha rimesso alle Sezioni Unite. Udienza fissata per il 23 giugno 2011.

L’erba e il fascio

Mi spiace per la mia conterranea Eva Perasso, ma mischiare hacker, clonazioni di carte di credito (o cose simili), phishing e (generici) “attacchi informatici”, nel 2011 non va tanto bene.

E pure definire l’hacking come “l’attacco al computer, o ai server di un’azienda, o a un sito internet per rubare dati” è profondamente sbagliato. Anche se tutto discende da uno studio (parimenti superficiale ed erroneo in certi passaggi) di Verizon.

Wikipedia non è infallibile, ma uno sguardo alla voce, appunto, “hacking” avrebbe svelato non poche divergenze e, senza dubbio, avrebbe suggerito maggior cautela nel mettere nero su bianco certe affermazioni perentorie.

Astensione avvocati penalisti 6 maggio 2011

La (vera) riforma della giustizia non si fa e l’Unione delle Camere Penali Italiane indice lo “sciopero”, l’ennesimo.

Il 6 maggio 2011, come da oggetto. QUI la delibera.

Ma questo lo vedono meglio i bambini 2 (CVD)

Dropbox è un servizio di storage remoto. In sostanza, si depositano i propri documenti appunto in remoto mediante una cartella di sincronizzazione (e che permette di sincronizzare più disposiivi). Un servizio chiaramente cloud.

Ma Derek Newton fermamente afferma “Dropbox authentication: insicure by design”. Che non è proprio un titolo morbido…

Insomma, qualche malintenzionato potrebbe accedere ai nostri file senza autorizzazione. Su Macity un sunto in italiano.

Sicurezza del cloud, il tema trattato proprio due post fa.

Proletariato forense

Gli ultimi due curricula che ho ricevuto mi hanno colpito parecchio.

Il penultimo snocciolava tutta una serie di attività prima della laurea e, attualmente, lo svo lgimento di lavori di segreteria presso uno studio legale dei miei posti.

lgimento di lavori di segreteria presso uno studio legale dei miei posti.

Siccome il candidato è un praticante avvocato in attesa dell’esito dell’esame, pensavo cercasse uno altro avvocato presso cui svolgere la pratica oltre il biennio richiesto dalla legge per sostenere l’esame.

E invece no, voleva proprio fare il segretario, part-time. Poi ci siamo capiti, ma quando gli ho offerto di lavorare, da giurista, presso il mio studio, si è arrabbiato perché pensava che volessi sfruttarlo. Veramente, l’avrei anche retribuito e non soltanto perché me lo impone il codice deontologico.

L’ultimo curriculum l’ho ricevuto due o tre giorni fa, ma non ho ancora risposto perché, pur essendo molto interessante, non accenna al penale, mentre fa riferimento al solo diritto d’autore.

Ma in certe sedi come la mia non si può vivere soltanto di quello, che è materia molto di nicchia.

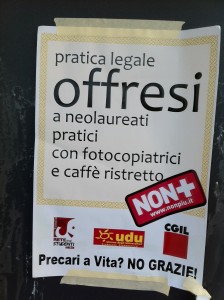

A palla sulla foto di questo post (di solito, sapete, non metto immagini). E’ stata scattata da un amico nonché Collega, alla stazione delle autocorriere di Monselice (luogo frequentato da pendolari e studenti, cittadina dai circa 17.000 abitanti e con ben 60 studi legali). Il manifestino fa parte di una campagna CGIL.

Ma questo lo vedono meglio i bambini

Si sa, il cloud è molto di moda ed è altrettanto conosciuto. Soltanto per scrupolo, linko Wikipedia.

Poi, in realtà, non posso che condividere le recenti osservazioni di Roberto Dadda. Ma diciamo che volevo parlare d’altro.

Lo spunto me lo fornisce un articolo “first impressions” pubblicato sul Corriere a proposito del più recente “cloudbook” di Google, tutto basato su ChromeOS: il “ChromeBook“, appunto (siglato CR-48).

L’oggetto, pur molto carino, pare avere alcuni limiti non di poco conto, ma chiaramente dovuti alla gioventù del progetto e alla portata rivoluzionaria di alcune scelte progettuali.

Al di là di ciò, da giurista mi interessano poco le mode, badando di più al giuridicamente concreto.

Io per primo sto sperimentando il “decentramento” di alcuni miei archivi (il termine “dematerializzazione” usato nell’articolo non mi sembra corretto), ma senza dimenticare che ciò porta con sè non poche problematiche prevalentemente di “privacy”, principalmente regolata dal d.lgs. 196/2003.

Scommetto che molti di noi non si fiderebbero tanto ad affidare il proprio archivio cartaceo a terzi. Eppure, in nome del cloud, depositeremmo i nostri file chissà dove con non pochi sacrifici in termini di tutela dei dati personali. Ma, i servizi cloud telematici sono sicuramente meno controllabili di quelli – chiamiamoli così – “fisici” e su certi rischi ci aveva già messo in guardia Stallman.

Il nostro partner dovrebbe essere addirittura più affidabile di noi stessi, ma, francamente, non so quante volte ciò si possa riscontrare.

Quindi, attenzione, molta attenzione, specie per chi tratta dati sensibili.

Posted in Privacy e dati personali

Tagged chorme OS, chromebook, chromeOS, cloud, cloudbook, google

4 Comments

Per la neutralità della Rete

L’altro ieri è iniziato l’esame, in commissione, del disegno di legge sulla neutrlità delle Rete presentato a febbraio da Alessio Butti.

Da tenere sono osservazione, da QUI.