Feed e altro

Metachiacchiere recenti

- Message: Process 1,533924 bitcoin. Get => https://graph.org/Message--0484-03-25?hs=86705d3641ae7e22abf2889865c43ea6& su Fatto 4, fai anche 5

- Garham su The Pirate Bay: tre questioni tre – UPDATED

- You have received 1 message(-s) # 721092. Go - https://telegra.ph/Binance-02-11-7?hs=9d5523b3d955028d83ead3e7d14fffa3& su Tesl’avevo detto

- Garham su Scrivere le leggi

- Warham su La PEC incompleta, va bene lo stesso

- Warham su Scrivere le leggi

- Donaldhic su Chi condivide?

-

Post più recenti

Categorie

Archivi

Blogroll (e altro)

- .mau.

- Alberto Mucignat

- Alfred Azzetto

- Altrimondi (Giorgio Dell’Arti)

- Antonio Sofi

- Antonio Tombolini

- Bretellalog – Alessandro Ferretti

- Carlo Felice Dalla Pasqua

- Dario Denni

- Dario Salvelli

- DelfinsBlog (Guido Arata)

- Dica, avvocato

- Diritto Amministrativo Veneto

- Doktor Faust

- Elvira Berlingieri

- Ernesto Belisario

- Fulvio Sarzana di S. Ippolito

- Guido Scorza

- Ictlex – Andrea Monti

- Il buon diritto

- Interlex

- Last Knight

- Le Rette Parallele

- Luca Spinelli

- Marco Camisani Calzolari

- Marco Pierani

- Marco Scialdone

- Massimo Mantellini

- Mayhem (Alessio Pennasilico)

- Michele Iaselli

- Paolo Attivissimo

- Paolo De Andreis

- Penale.it

- Penale.it ebook

- Penalpolis

- Placida Signora

- Poca Cola (Riccardo Pizzi)

- Punto Informatico

- Quasi.dot

- Quid Novi

- Rebus

- Reporters

- Roberto Cassinelli

- Roberto Dadda

- Roberto Olivieri

- Spinoza

- Stefano Quintarelli

- Studio Illegale

- Suzukimaruti (Enrico Sola)

- The Register

- Vittorio Pasteris

Category Archives: Reati informatici

Accesso abusivo: competenza per territorio

Guida al Diritto ha scovato un’interessante sentenza in tema di luogo del commesso reato, con l’ovvia ricaduta sulla competenza per territorio.

In maniera direi pienamente condivisibile, il Collegio ha optato per il luogo ove “fisicamente” si trova il server violato e non per quello del terminale con cui si è posta in essere la violazione (soluzione precedentemente adottata da pm e gup).

In margine, non si può non rimarcare quanto certi attacchi, peraltro a sistemi dal contenuto delicatissimo (nel caso concreto, il Sistema D’Informazione Investigativa del Ministero dell’Interno), siano posti in essere da persone con la divisa e non dai temutissimi “hacker” a proposito dei quali i media non perdono occasione per parlare a sproposito.

Rigoristi

L’art. 660 c.p., che punisce le “molestie”, fa così:

Molestia o disturbo alle persone.

Chiunque, in un luogo pubblico o aperto al pubblico, ovvero col mezzo del telefono, per petulanza o per altro biasimevole motivo, reca a taluno molestia o disturbo è punito con l’arresto fino a sei mesi o con l’ammenda fino a euro 516.

Ci si è spesso chiesti, allora, se mediante i servizi telematici, in particolare quello di posta elettronica, si possa commettere questo reato. Perché, a ben vedere, Internet non è un “luogo” e neppure un “telefono”.

L’anno scorso, la Cassazione si era già pronunciata sul punto, optando per la soluzione negativa, in sostanza osservando che il telefono è comunicazione “sincrona”, mentre l’email è “asincrona” (ma la posta push?). Sicché, soltanto il primo può realmente “disturbare” e non la seconda.

Quest’anno, la Suprema Corte si è ripetuta in questa scelta, con argomenti simili, affondando, però, il colpo con un passaggio che ha sconvolto non soltanto me (il grassetto è mio)

In definitiva il principio rigoroso della tipicità, espressione delle ragioni di stretta legalità che devono presiedere all’interpretazione della legge penale, nella specie l’art. 660 c.p., impone che al termine telefono, espressivo dell’instrumentum della contravvenzione de qua, venga equiparato qualsiasi mezzo di trasmissione, tramite rete telefonica e rete cellulare delle bande di frequenza, di voci e di suoni imposti al destinatario, senza possibilità per lui di sottrarsi alla immediata interazione con il mittente.

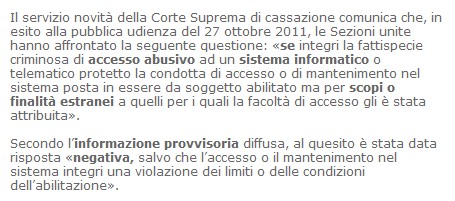

Massimatio precox

Se non si attendono le motivazioni, possono sorgere grossi equivoci nella cronaca giudiziaria.

E’ accaduto in queste ultime ore su una delicatissima questione di diritto penale dell’informatica.

In tema di accesso abusivo a sistema informatico o telematico, ci si domandava se il legittimo possessore di credenziali di accesso potesse commettere il reato in argomento se fosse entrato nel sistema “per scopi o finalità estranei a quelli per i quali la facoltà di accesso gli è stata attribuita”.

Citando il servizio novità della Cassazione, Diritto Penale Contemporaneo ha risposto in senso negativo

ma diverse fonti online e di “corridoio” sostengono il contrario.

Chi avrà ragione?

Bancomat clonati e frode informatica

Con la sentenza n. 17748/11 depositata il 6 maggio scorso, la Cassazione (Sezione II Penale) sì è pronunciata sulla compatibilità del reato di frode informatica (art. 600-ter c.p.) con fatti di clonazione di bancomat (verosimilmente effettuati mediante i soliti skimmer installati sulle ATM) e successivo utilizzo.

A parte il fatto che, nuovamente (ma questa volta da parte della difesa), gli hacker sono sbrigativamente (quanto erronemente) identificati come criminali la cui occupazione tipica sarebbe quella di inturfolarsi nei sistemi altrui, la Suprema Corte smentisce la tesi difensiva secondo cui l’utilizzatore di bancomat clonati non entrerebbe nel sistema e, dunque, non sarebbe punibile ai sensi dell’art. 640-ter c.p.

Il testo della norma incriminatrice, per rinfrescarci la memoria.

Chiunque, alterando in qualsiasi modo il funzionamento di un sistema informatico o telematico o intervenendo senza diritto con qualsiasi modalità su dati, informazioni o programmi contenuti in un sistema informatico o telematico o ad esso pertinenti, procura a sé o ad altri un ingiusto profitto con altrui danno, è punito con la reclusione da sei mesi a tre anni e con la multa da euro 51 a euro 1.032.

Personalmente, credo, comunque, che la frode informatica non comporti necessariamente intrusione.

ZeusNews > Se l’abuso del computer può costar caro (2)

Succede, anche se da poco. Dopo un mio post qui, mi vengono in mente altre cose che scrivo per un articolo su ZeusNews.

(da ZeusNews del 5 maggio 2011)

Può l’abuso di Internet mettere nei guai un dipendente pubblico? Parrebbe di sì.

Sta accadendo a Bertinoro (in provincia di Forlì-Cesena), dove non uno ma ben cinque dipendenti parrebbero essere indagati per peculato e abuso d’ufficio, tutto perché avrebbero abusato degli strumenti informatici messi a disposizione, ovviamente per altri scopi, dall’Amministrazione.

E sembrerebbe non essere soltanto una questione di Facebook (sul quale si è enfatizzato parecchio visto che è il social network del momento), ma di un utilizzo massivo e generalizzato, anche per il download di materiali pornografici.

Tuttavia, visto che conosciamo ben poco del caso concreto (anche in considerazione del comprensibile riserbo dell’Autorità Giudiziaria), non possiamo che restare al piano astratto per vedere se condotte del genere possano condurre a una qualche specie di sanzione.

Per la verità non è la prima volta che ci si trova di fronte a qualcosa di simile. E parliamo del pubblico impiego dove il problema è noto da anni, tanto da aver trovato disciplina nel Codice di comportamento dei dipendenti delle pubbliche amministrazioni del 2000, in seguito richiamato da un’interessantissima direttiva del Ministro Brunetta, specifica su uso di Internet e posta istituzionale.

Si capisce, dunque, che la violazione di certi doveri può portare quanto meno a un procedimento disciplinare, mentre, addirittura, nel settore privato si è parlato di un licenziamento a causa di Facebook (ma con alcuni indispensabili chiarimenti).

Rimanendo all’impiego pubblico (il “caso Bertinoro”) dove alcuni soggetti possono essere pubblici ufficiali o incaricati di pubblico servizio (anche se non è esclusiva prerogativa di detto settore), può essere realmente prospettabile un’accusa di peculato e abuso d’ufficio?

La risposta non può essere precisa, in un senso o nell’altro.

Da un lato, non si conoscono i dettagli precisi del caso concreto; dall’altro, da esso non si possono trarre principi.

Infine, non ci si può nascondere che certe tematiche si intersecano inevitabilmente con i diritti dei lavoratori (divieto di telecontrollo e, in genere, privacy).

Sicché possiamo fare soltanto un ragionamento astratto, anche facendo richiamo a materiali già disponibili.

Il primo è un precedente giurisprudenziale di Cassazione, che dovrebbe essere noto, secondo il quale in presenza di contratti flat (cioè non a consumo o a tempo) il danno economico rilevante per la norma incriminatrice (l’art. 316 c.p. che prevede il peculato) non è, di regola, calcolabile.

L’altro è la citata direttiva che sostiene una cosa fondamentale: «tale utilizzo non istituzionale non provoca, di norma, costi aggiuntivi, tenuto conto della modalità di pagamento flat […] utilizzata nella generalità dei casi dalle Amministrazioni per l’utilizzo di quasi tutte le risorse ICT».

Occorre evitare, dunque, di pronunciare sentenze definitive sull’indagine di Bertinoro (sulla quale, comunque, chi scrive nutre non poche perplessità), ma attenzione anche a non abusare degli strumenti di lavoro perché un procedimento penale può già essere la vera pena e il licenziamento (pur a certe condizioni) non è certo da escludere a priori.

Se l’abuso del computer può costar caro

Utilizzare Facebook sul posto di lavoro può condurre ad un procedimento penale per peculato e abuso d’ufficio? Se si tratta di un pubblico ufficiale o di un incaricato di pubblico servizio (figure normalmente – ma non esclusivamente – tipiche del pubblico impiego), la Procura di Forlì-Cesena risponde affermativamente. Lo riferisce il Resto del Carlino (che pone l’enfasi soprattutto sul social network, ma il problema è generalizzato) e la notizia si sta già propagando in Rete.

Personalmente, ho qualche perplessità. Non è la prima volta che per l’abuso di strumenti informatici, specie se collegati ad Internet, si ipotizza il peculato. Infatti, si conosce almeno un precedente di Cassazione abbastanza noto.

Il fatto è che, come dice la sentenza citata, per il reato in esame occorre verificare la sussistenza di un danno che però, come sappiamo, in presenza di utenze “flat” non è calcolabile.

Fermo restando che, come tengo sempre a dire, sulla scorta di un articolo giornalistico non si traggono conclusioni giuridiche. In più, da un caso concreto non si trae necessariamente un principio.

Prudenza, dunque.

Accesso abusivo e interesse pubblico

L’art. 615-ter c.p., che prevede il reato di accesso abusivo a sistema informatico o telematico, contempla una serie di aggravanti specifiche. Tra queste ve n’è una che si applica quando il sistema violato è di interesse pubblico. E non c’è soltanto un aggravamento di pena, ma la perseguibilità diviene d’ufficio anziché a querela (e non sono cose da poco…).

Una sentenza di Cassazione di qualche mese fa (colpevolmente, mi era sfuggita), dice, però, che anche un sistema appartenente ad un società che opera come concessionaria di un pubblico servizio (quello telefonico, nella fattispecie) non è, di per sé, di interesse pubblico. Nel caso concreto il sistema non era quello destinato a gestire la rete telefonica, ma quello relativo alle ricariche e ciò ha fatto sorgere qualche lecito dubbio.

Interessante anche se, in effetti, un po’ per legulei.

Acari

Nel post precedente, mi sono dimenticato di scrivere una cosa importante. Meglio farne uno nuovo che perdersi in un update.

Ecco un passaggio dell’ordinanza di Cassazione citata proprio in quel post:

Già questa sentenza dava conto puntualmente di come la norma sanzioni non solo la condotta del cosiddetto “hacker” o “pirata informatico”, cioè di quell’agente che non essendo abilitato ad accedere at sistema protetto, riesca tuttavia ad entrarvi scavalcando la protezione costituita da una chiave di accesso, o “password”

Ecco, in Cassazione pensano che un hacker sia un criminale ed è un atteggiamento che ho ritrovato in tanti altri processi.

Se queste sono le premesse, non ci stupiamo delle conseguenze (le condanne).

Se l’accesso abusivo non è uguale per tutti

Approfitto del post di Fulvio Sarzana di Sant’Ippolito in tema di accesso abusivo a sistema informatico o telematico.

In questi giorni si è avuta notizia di una sentenza del GUP di Brescia (per la verità, pubblicata su Penale.it sin dal 31 marzo) che ha fatto subito discutere.In sostanza, l’imputato (nel caso concreto, un Ufficiale di Polizia Giudiziaria), pur legittimato all’accesso al sistema (il sistema informatico di gestione dei Registri Generali – RE.GE.), aveva effettuato alcune ricerche su terzi per finalità diverse da quelle per cui è autorizzato. Malgrado ciò è stato assolto (mi scuso, nella prima versione c’era un NON di troppo, chiaro refuso, sembrava fosse stato condannato)..

Ma come è potuto succedere?

In estrema sintesi, l’accesso abusivo di cui discutiamo è previsto e punito dall’art. 615-ter c.p., il quale contempla due distinte ipotesi:

- una “commissiva”, di colui che “abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza”;

- l’altra “omissiva”, di colui che “vi si mantiene contro la volontà espressa o tacita di chi ha il diritto di escluderlo”.

Il caso preso in esame dal Giudice bresciano è stato contestato in relazione a questa seconda ipotesi, ma si è concluso che se le finalità diverse (il consultare il registro per scopi diversi dal lavoro in Procura) non erano anche illecite, l’imputato doveva essere assolto.

Conclusione un po’ discutibile, sia perché bisognerebbe ricordare che esiste pur sempre il reato di trattamento illecito di dati personali, sia anche – ma non è un argomento strettamente giuridico – perché da un pubblico ufficiale, non un privato cittadino, è lecito pretendere un più elevato livello di conformità, a maggior ragione in relazione a dati giudiziari.

Ma non tutti sono d’accordo. Sono, infatti, sufficienti le diverse finalità oppure occorre che esse siano anche illecite? Il contrasto, in realtà, si è manifestato anche in Cassazione. Per questo motivo, la V Sezione Penale, dopo un interessante excursus sullo stato della giurisprudenza (con tanto di nomi “illustri”) ha rimesso alle Sezioni Unite. Udienza fissata per il 23 giugno 2011.

L’erba e il fascio

Mi spiace per la mia conterranea Eva Perasso, ma mischiare hacker, clonazioni di carte di credito (o cose simili), phishing e (generici) “attacchi informatici”, nel 2011 non va tanto bene.

E pure definire l’hacking come “l’attacco al computer, o ai server di un’azienda, o a un sito internet per rubare dati” è profondamente sbagliato. Anche se tutto discende da uno studio (parimenti superficiale ed erroneo in certi passaggi) di Verizon.

Wikipedia non è infallibile, ma uno sguardo alla voce, appunto, “hacking” avrebbe svelato non poche divergenze e, senza dubbio, avrebbe suggerito maggior cautela nel mettere nero su bianco certe affermazioni perentorie.